Secure Access Service Edge (SASE) è un insieme di servizi cloud che permettono agli utenti di...

Ottimizzare l’accesso da remoto: tre casi d’uso e una soluzione

È ormai assodato che le aziende necessitino di collaboratori produttivi e connessi anche se dislocati nel mondo. Essi devono poter lavorare anche da dispositivi diversi dal computer aziendale, siano essi tablet, smartphone o laptop; ed è altresì necessario che, da tutti questi dispositivi, si possa accedere a molteplici applicazioni, sia quelle SaaS nel cloud che quelle on-premises.

Per fornire tale accesso è ancora piuttosto comune l’utilizzo delle reti virtuali private (VPN) o delle DMZ; ma queste soluzioni, oltre ad essere di per sé complesse e ardue da aggiornare per quanto riguarda la security, sono anche costose da implementare e gestire.

Nel fornire l'accesso remoto alle applicazioni aziendali, le aziende si trovano quindi di fronte a due sfide:

- Ottimizzare l’accesso per i dipendenti, che devono poter lavorare anche fuori dalle mura aziendali

- Rendere sicuro l’accesso alle business applications nei datacenter (sia in cloud sia fisici), o alle public cloud applications come per esempio Office 365

Caso d'uso 1: accesso da remoto ai datecenter fisici

Gli utenti che lavorano da remoto necessitano di un accesso, regionale o globale, alle applicazioni ospitate nei datacenter.

In passato, i dipendenti erano soliti accedere alle applicazioni utilizzando un client VPN sui loro dispositivi mobili, collegandosi ai concentratori VPN o ai firewall dei datacenter. Quando gli utenti remoti si connettevano alla rete da località distanti, dovevano passare attraverso la MPLS o la VPN Internet per raggiungere i server nel datacenter.

Ora, da quando l’accesso alla VPN si svolge interamente su Internet pubblico, gli utenti sono esposti a un Internet routing irregolare, con una tanto prevedibile quanto significativa latenza e packet loss.

Questi elementi possono compromettere l'esperienza d'uso dell'applicazione, causando frustrazione tra gli utenti e quindi riducendo la loro produttività. Inoltre, una volta effettuata l'autenticazione, le soluzioni VPN tradizionali permettono agli utenti di accedere all'intera rete. Ciò implica che gli hacker potrebbero essere a una sola password di distanza dall'ottenere un accesso illimitato alla rete aziendale.

Caso d'uso 2: accesso da remoto ai cloud datacenter

Benché concettualmente simili ai datacenter fisici, i datacenter in cloud ci pongono davanti nuove sfide in materia di network e sicurezza, sia per quanto concerne gli utenti mobili sia per quanto riguarda gli utenti fissi.

Le architetture WAN tradizionali che hanno reindirizzato il traffico verso un data center fisico devono integrare la separazione del data center stesso in data center fisici e cloud, spesso situati a grandi distanze. È chiaro che nessuna delle soluzioni più comuni è sufficientemente efficace per risolvere questa esigenza.

Proseguire con l'inoltro del traffico dal datacenter fisico al datacenter cloud espone il traffico degli utenti mobili (e quello associato al datacenter) a un instradamento irregolare su Internet, oltre a introdurre una certa latenza. È vero che i servizi di interconnessione al cloud, come Direct Connect per AWS (Amazon Web Services) ed Express Route per Microsoft Azure, forniscono connessioni dirette dal datacenter fisico al cloud; ma gli utenti remoti rimangono soggetti alla variabilità delle prestazioni di Internet.

Consentire ai lavoratori remoti di accedere direttamente al cloud risulta altrettanto inefficace poiché li espone alle variabili delle prestazioni di Internet. Inoltre, l'accesso diretto ignora il sistema di sicurezza della rete aziendale, rendendo necessaria l'adozione di nuove soluzioni di sicurezza basate sul cloud.

Caso d'uso 3: accesso alle applicazioni cloud

L'accesso alle applicazioni cloud (SaaS) presenta ancora più complessità e variabili rispetto ai due casi precedenti. Le app cloud sfuggono al controllo dell'IT, quindi le capacità di ottimizzazione WAN non possono essere applicate al data center del fornitore di applicazioni. Tuttavia, è essenziale che gli utenti possano accedere alle istanze delle applicazioni cloud.

Prendiamo ad esempio un'istanza SFDC situata in una regione specifica. Tutti gli utenti, indipendentemente dalla loro posizione, devono poter accedere a tale istanza affrontando le stesse condizioni di connettività che avrebbero se accedessero al data center della loro azienda.

Implementare la sicurezza di rete risulta ancora più complesso: i metodi tradizionali si basano su una "line of sight" del traffico per ispezionarlo e proteggerlo; tuttavia, l'accesso diretto dal mobile al cloud bypassa lo stack di sicurezza della rete aziendale. Quindi, le aziende devono ancora una volta affrontare una scelta difficile: forzare il backhauling del traffico Internet mobile verso il data center, aggiungendo latenza e degradando l'esperienza dell'utente, oppure aumentare i costi implementando una soluzione di sicurezza basata su cloud, come SWG o CASB, per intercettare e ispezionare tutto il traffico mobile diretto verso il cloud.

La trasformazione della WAN ottimizza l'accesso remoto

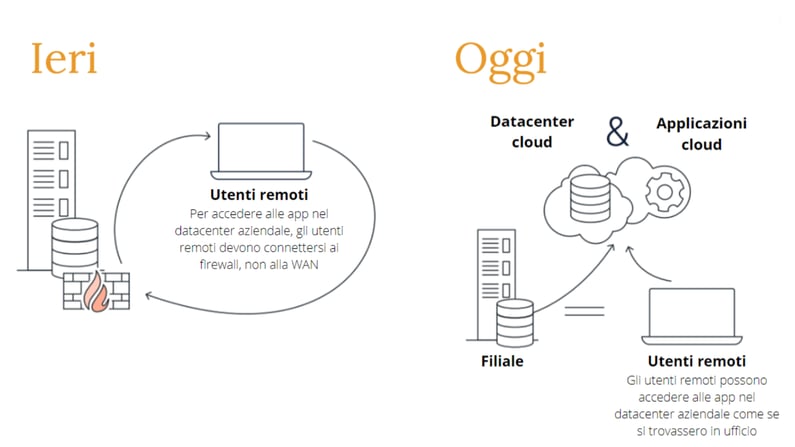

Storicamente, la questione della mobilità non è mai stata di pertinenza della WAN: dopotutto, gli utenti mobili si connettevano ai firewall per accedere alle applicazioni nel datacenter aziendale, non alla WAN. Quest’ultima, infatti, connetteva solo le location fisiche come per esempio gli headquarters, le succursali, gli impianti di manifattura, le fabbriche e gli uffici. Ma oggi, con la mobilità diventata la nuova prassi lavorativa, questa separazione non è più conveniente né sostenibile.

I dipendenti lavorano da qualsiasi luogo, utilizzando una varietà di dispositivi, mentre il cloud offre la flessibilità di accedere a risorse e applicazioni aziendali in tempo reale, indipendentemente dalla posizione geografica. Questi due elementi, la mobilità e il cloud, sono essenziali per il nostro modo di lavorare, poiché permettono una maggiore agilità operativa e una risposta rapida alle esigenze del mercato.

Ogni progetto di trasformazione della WAN deve quindi rendere conto ad entrambi gli aspetti, integrandoli in modo armonioso per garantire un'infrastruttura di rete che supporti efficacemente le dinamiche lavorative contemporanee e future.

Una soluzione: SASE ottimizza l’accesso da remoto

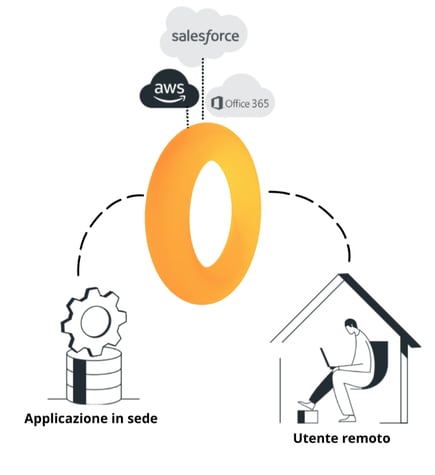

La piattaforma SASE dispone di una dorsale WAN multi-tenant costruita su vari punti di presenza (PoP) distribuiti a livello globale. Questi ultimi sono completamente meshati, in modo da creare un overlay globale privato e ottimizzato.

La piattaforma SASE dispone di una dorsale WAN multi-tenant costruita su vari punti di presenza (PoP) distribuiti a livello globale. Questi ultimi sono completamente meshati, in modo da creare un overlay globale privato e ottimizzato.

Le risorse perimetrali, comprese le location fisiche, i data center in cloud e gli utenti remoti stabiliscono tunnel sicuri verso il PoP più vicino utilizzando IPsec o DTLS. Le applicazioni cloud sono accessibili instradando il traffico al PoP più vicino (misurato in base a latenza e perdita).

La rete cloud di SASE è un sostituto completo e totale delle tradizionali soluzioni VPN.

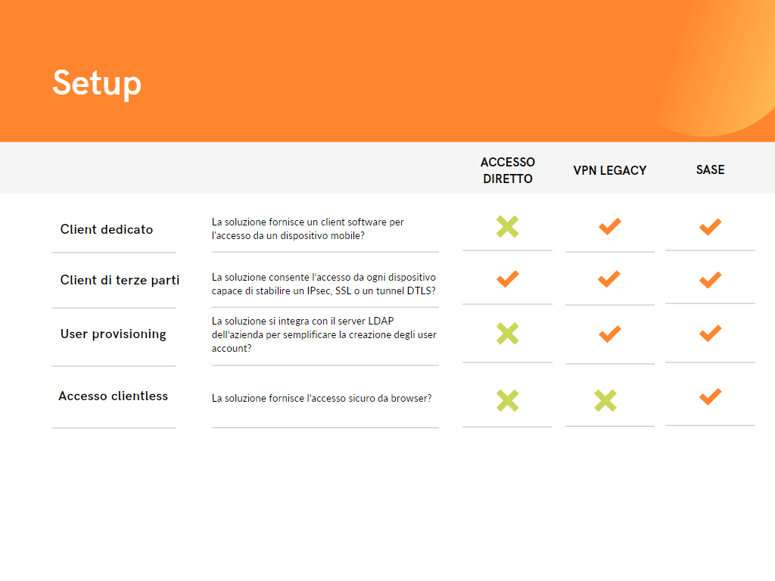

Utilizzando l'accesso tramite client mobile o attraverso il browser senza client, il dispositivo mobile si collega al PoP più vicino. L'utente effettua l'accesso con l'autenticazione a più fattori e, una volta connesso al PoP, diventa parte della WAN virtuale aziendale. Ciò consente l'accesso a qualsiasi applicazione autorizzata.

Con la sua dorsale globale supportata da SLA, la rete cloud di SASE connette gli utenti remoti alle risorse dei data center, sia fisiche che cloud, in qualsiasi parte del mondo, senza il problema della scarsa regolarità di Internet nel middle mile. Inoltre, poiché gli intervalli IP (sia del datacenter fisico sia dei datacenter cloud) sono visibili sulla WAN agli utenti autorizzati, è possibile calcolare un percorso diretto ottimizzato.

Insomma, sono finalmente terminati i problemi dovuti ai punti di strozzatura e al backhauling che hanno da sempre minato le prestazioni degli utenti mobili.

Accesso da remoto come strategia di business continuity

Le condizioni meteorologiche avverse, sempre più intense, e la recente crisi sanitaria globale, hanno dimostrato alle aziende l'importanza di consentire ai dipendenti di lavorare da remoto (anche a tempo pieno) come elemento fondamentale per i loro piani di continuità operativa (BCP).

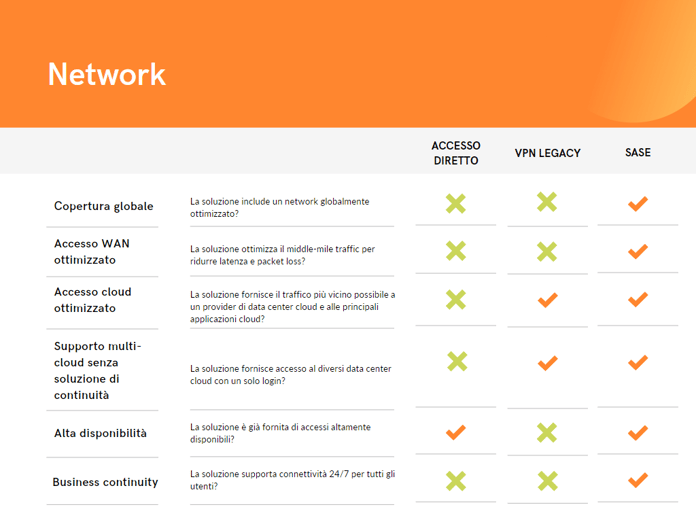

Le soluzioni VPN legacy sono progettate per consentire l'accesso a un numero limitato di utenti per brevi periodi di tempo, non certo per l'accesso 24/7 di tutti i lavoratori.

Una soluzione di accesso remoto basata su SASE, al contrario, ha le giuste caratteristiche per superare tali limitazioni: SASE è una piattaforma cloud altamente scalabile e distribuita a livello globale, che consente l'accesso continuo a tutti i dipendenti in ufficio, in viaggio o da casa.

Inoltre, i costi legati alla scalabilità e alla ridondanza richieste per sostenere i piani di continuità operativa con le soluzioni VPN tradizionali sono notevolmente superiori rispetto a quelli di una piattaforma SASE.

Con le soluzioni legacy, le appliance devono diventare sufficientemente grandi da supportare tutti i dipendenti, ma devono essere anche ridondanti, per garantire la disponibilità in caso di guasto o disconnessione di una di esse. In confronto, SASE è in grado di servire qualsiasi numero di utenti, in qualsiasi momento e in qualsiasi parte del mondo; dispone inoltre di un'elevata disponibilità già integrata, permettendo di sviluppare la business continuity aziendale a un costo contenuto.

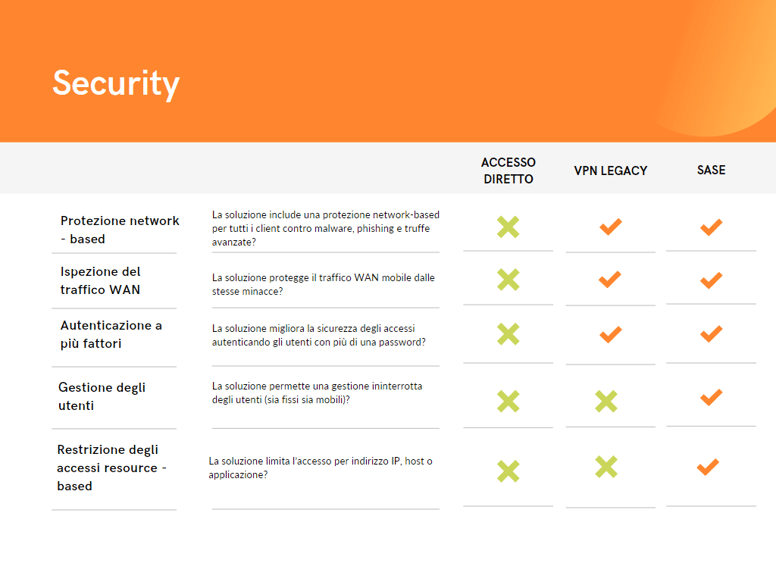

Accesso da remoto: un paragone veloce tra le soluzioni

SASE è un'architettura nativa del cloud che unisce tutte le risorse – fisiche, cloud e mobili – in un'unica ottimizzazione WAN virtuale. Qual è il risultato? L'integrazione di diverse funzionalità, come l'ottimizzazione della WAN, la sicurezza della rete, il controllo dell'accesso al cloud e l'accesso remoto alla rete stessa. Questo design eccezionalmente completo semplifica il lavoro del reparto IT aziendale e riduce sia i rischi sia i costi per l'intera organizzazione.

Per ricevere aggiornamenti sull’evoluzione del mondo IT per le aziende, iscriviti alla nostra newsletter trimestrale

Fonte: “Optimized remote access with a Secure Access Service Edge” by Cato Networks

.png?width=50&name=Monogramma%20PLINK%20(1).png)